DVWA靶场通关指南之搭建靶场

✨ DVWA通关指南之搭建靶场 ✨

📌 概括DVWA即Damn Vulnerable Web Application,是用PHP和MySQL编写的开源Web应用程序,用于安全测试与学习。它有诸多优势,开源免费且易安装部署,还设有低、中、高和不可能四种安全级别,能改变漏洞利用难度。其包含多种常见Web安全漏洞,像注入、跨站脚本攻击、文件包含、暴力破解等。借助DVWA,初学者可了解漏洞原理与防范措施;安全专业人员能测试自身技能;在教学场景中,它也是助力学生掌握Web安全知识的实用工具。本文主要是带来Windows本地部署DVWA的教程。

🖥️ Windows本地部署DVWA靶场1️⃣ 环境准备🌐 源码下载:https://github.com/digininja/DVWA

🌐 PHPStudy下载并且安装:https://www.xp.cn/windows.html

2️⃣ 安装PHPStudy⚙️本地安装PHPStudy

双击安装包,选择安装路径根据提示无脑下一步即可

📂 路径要求:

避免中文路径和空格(推荐:D:\phpstudy_pro)

✅ 验证安装:

...

DVWA靶场通关指南之爆破命令注入(Command Injection)篇

注意:以下内容仅用于教育目的,帮助理解防御措施。未经授权的攻击行为违反法律,请务必在合法授权范围内进行测试。

📖命令注入基础知识🤔什么是命令注入?命令注入(Command Injection)是一种通过向应用程序注入恶意命令来执行非授权系统指令的攻击技术。攻击者利用输入参数或数据传输中的漏洞,将系统命令拼接到正常操作中,导致服务器执行恶意指令。

🕵️漏洞原理Web 应用程序通常会调用操作系统的命令来完成某些功能,如文件操作、数据处理等。如果应用程序没有对用户输入进行有效的过滤和验证,攻击者可以构造包含恶意命令的输入,当应用程序将这些输入拼接到系统命令中执行时,恶意命令就会在服务器端被执行。

示例代码(PHP):

$ip = $_GET['ip'];system("ping " . $ip); // 用户输入直接拼接命令

🔸攻击者输入 127.0.0.1 | whoami,实际执行命令变为:

ping 127.0.0.1 | whoami # 分号分隔执行两条命令

🎯常见的命令连接符及其利用方式在命令注入攻击中,攻击者通过特殊 ...

DVWA靶场通关指南之爆破(Brute Force)篇

🎯 Low 等级🔸 将 DVWA Security 设置为 Low 等级。

🔸 随意输入账号密码 admin\123456 后提交登录。

🔸 右键点击数据包,选择发送到 Intruder 模块。

🔸 切换至 Intruder 模块,在 Burp Suite 界面点击Intruder选项卡。

🔸 点击 Clear §,清除默认标记,去除不必要的标记。

🔸 点击 Add§ 添加变量,并设置爆破模式。

🔸 分别设置 username 为变量 1 、password 为变量 2 ,添加 playload 字典并载入

🔸 其它设置(线程,重定向等等)默认即可

🔸开始攻击

🔸 筛选爆破长度,爆破失败时长度一致,成功则与失败长度不同

🔸 爆破成功,账户密码为:admin/password

🎯 Medium 等级🔸 将 DVWA Security 设置为 Medium 等级。

🔸 设置代理,使用 burpsuite 抓取数据包。

🔸 输入账号密码 admin\123456 提交登录。

🔸 右键点击数据包,发送到 Intruder 模 ...

华为设备web 登入

拓扑图配置思路流程:

准备工作

创建网卡

自定义配置 IP

配置 Cloud

[!NOTE] 注意配置Vlanif200的ip 需要和绑定的 ip 同段如:刚刚绑定了以太网 3 ip 是 10.0.2.1 则配置 ip范围是 10.0.2.2~10.0.2.254

配置 AC

创建 vlan<AC6605>sys #进入设备回话[AC6605]sysname AC1 #重命名设备名称[AC1]vlan batch 10 #创建vlan 10

划分 vlan

[!NOTE] 注AC的g0/0/2连接Cloud的g0/0/1所以配置g0/0/2

[AC1]interface GigabitEthernet 0/0/2 #进入连接口g0/0/2[AC1-GigabitEthernet0/0/2]port link-type access #更改端口组链路类型[AC1-GigabitEthernet0/0/2]port default vlan 10 #将g0/0/2端口加入vlan 10[AC1- ...

VulnHub-OSCP

信息收集在kail使用arp-scan -l搜索靶场的IP凭借经验判断IP,使用ping命令对其分别进行验证获取到IP:192.168.121.139使用nmap扫描开放的端口nmap -sV 192.168.121.139获取靶机信息:22端口和80端口浏览器访问:192.168.121.139:80全是英文,翻译仔细阅读发现有一个用户oscp

漏洞探测目录扫描使用御剑进行目录扫描发现一个可以目录robots.txt访问,发现有secret.txt访问secret.txt,发现内容是base64加密的内容使用在线工具解码解码发现这类似是ssh的连接的密钥创建文本,写入密钥,赋予600权限,连接

提权使用SUID的提权find / -perm -u=s -type f 2>/dev/null使用bash提权/usr/bin/bash -p成功提权

flag

Vulnhub-W1R3S 1.0.1

靶场介绍靶场描述:

您已被雇用对W1R3S.inc个人服务器进行渗透测试并报告所有发现。他们要求您获得root访问权限并找到标志(位于/root目录中)。获得低特权外壳的难度:初级/中级获得权限升级的难度:初级/中级

靶场信息:

https://www.vulnhub.com/entry/w1r3s-101,220/

10.10.10.3

信息收集1.主机发现(ping扫描)nmap -sn 10.10.10.0/24

1

2.端口探测nmap -sT -min-rate 10000 -p- 10.10.10.3 -oA 10.10.10.3

参数

使用方法

-sT

TCP 扫描

namp -sT 10.10.10.3

-min-rate {发包速率值}

最小的发包速率

namp -sT -min-rate 10000 10.10.10.3

-p-

参数 -p 来指定设置我们将要扫描的端口号,-p-代表全部端口

namp -sT -p- 10.10.10.3,namp -sT -p80,3306 ...

Wifinetic - HackTheBox

靶场信息

https://app.hackthebox.com/machines/Wifinetic

10.10.11.247

信息搜集使用nmap对靶场进行端口扫描

nmap -sC -sV -Pn 10.10.11.247

开放的 TCP 端口:FTP (21)、SSH (22) 和 DNS (53)

21端口开放的ftp服务

22端口开放ssh服务,主机是ubuntu 20.04 focus

53端口开放open vnp

漏洞利用FTP-TCP 21namp扫描得知ftp服务可以使用Anonymous登入ftp服务存在5个文件下载5个文件

mkdir ftpwget -r ftp://10.10.11.247

可以看到3个pdf,1个txt,1个rar压缩包分别查看pdf发现有其中泄露了俩个用户名

samantha.wood93olivia.walker17

查看txt无发现解压查看rar压缩包

tar -xvf backup-OpenWrt-2023-07-26.tar

查看一下passd,无发现config是一个配置文件目录对其查看其中文件发现wifi密码

使 ...

Vulnhub-DC5

靶场搭建靶场名称: DC-5靶场地址:https://www.vulnhub.com/entry/dc-5,314/攻击机:kali

信息收集在kail使用arp-scan -l或者nmap -sP 192.168.121.0/24搜索靶场的IP凭借经验猜测IP,使用ping命令对其分别进行验证成功获取靶场IP:192.168.121.135使用nmap对其进行端口扫描:namp -sV 192.168.121.135获取到了靶场开放的端口80(wed服务)和服务器中间件nginx信息

文件包含使用浏览器进行访问

发现一个留言wed页面,对其进行检测没有发现sql,xss等漏洞

不过在留言提交过后,发现页脚每次刷新一下都在变化,可能存在文件包含

漏洞利用使用御剑对其进行后台扫描

分别对其进行访问,发现一个页脚图标footer.php(文件包含的文件)

使用file协议判断一下是否可以读取到/etc/passwd

file=/etc/passwd

成功读取得到漏洞,利用漏洞,因为刚刚在收集信息中得知了服务器中间件是nginx可以对其进行利用尝试是否可以读取 ...

内网渗透信息收集

基础信息收集收集计算机基本信息判断当前电脑的是在内网扮演什么角色

获取计算机的详细信息systeminfo #详细信息

查看计算机启动服务net start #查看启动服务

查看计算机进程列表tasklist

查看计算机计划任务schtasks #查看计划任务

网络信息收集了解当前服务器的网络接口信息,为判断当前角色,功能,网络架构做准备

判断存在域-dnsipconfig /all #判断存在域-dns

判断是否存在域net view /domain 判断是否存在域

判断域控net tim /domain #判断域控

查看当前网络开放的端口netstat -ano #当前网络端口开放

追踪来源地址nslookup 域名

用户信息收集了解当前计算机或域环境下的用户及用户组信息,便于后期利用凭据进行测试

系统默认常见用户身份:Domain Admins:域管理员(默认对域控制器有完全控制权)Domain Computers:域内机器Domain Controllers:域控制器Domain Guest:域访客,权限低Domain Users:域用户Enterprise A ...

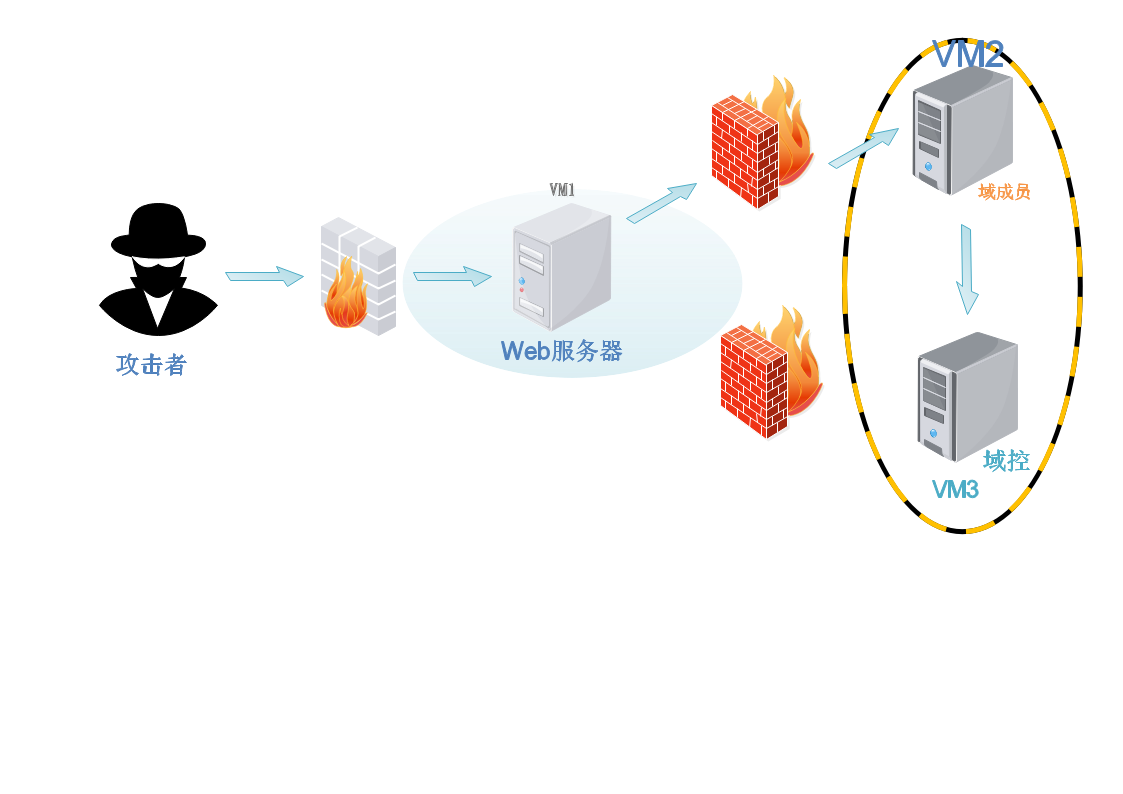

ATT&CK实战—红队实战(一)

ATT&CK实战—红队实战(一)靶场介绍红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习、视频教程、博客三位一体学习。另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环。后续也会搭建真实APT实战环境,从实战中成长。关于环境可以模拟出各种各样实战路线,目前给出作者实战的一套攻击实战路线如下,虚拟机所有统一密码:hongrisec@2019

靶场链接:http://vulnstack.qiyuanxuetang.net/vuln/detail/2

搭建靶场配置网卡

在虚拟机配置网卡

vment1类型仅主机,修改子网ip192.168.52.0和DHCP

vmnet8不变

kali(攻击机)nat网卡

win7(web服务器)nat网卡,双网卡

Win2K3 Windows Server 2008 R2 x64

0x2.启动靶场

虚拟机所有统一密码:hongrisec@2019启动所有虚拟机,在进入win7启动phpstudy(第一次打开需要重启win7才可以启动phpstudy)

查看ipipconfig

使用win7 ...