DVWA靶场通关指南之爆破(Brute Force)篇

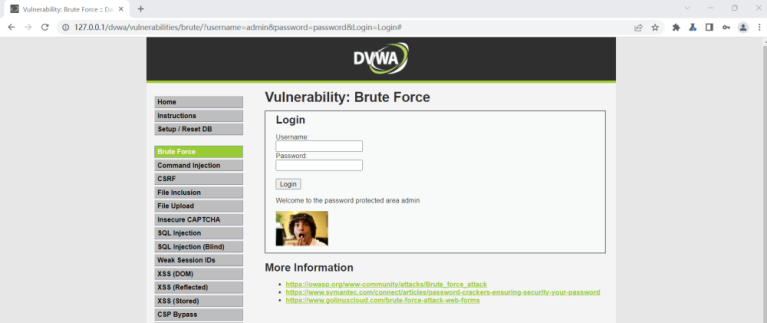

🎯 Low 等级

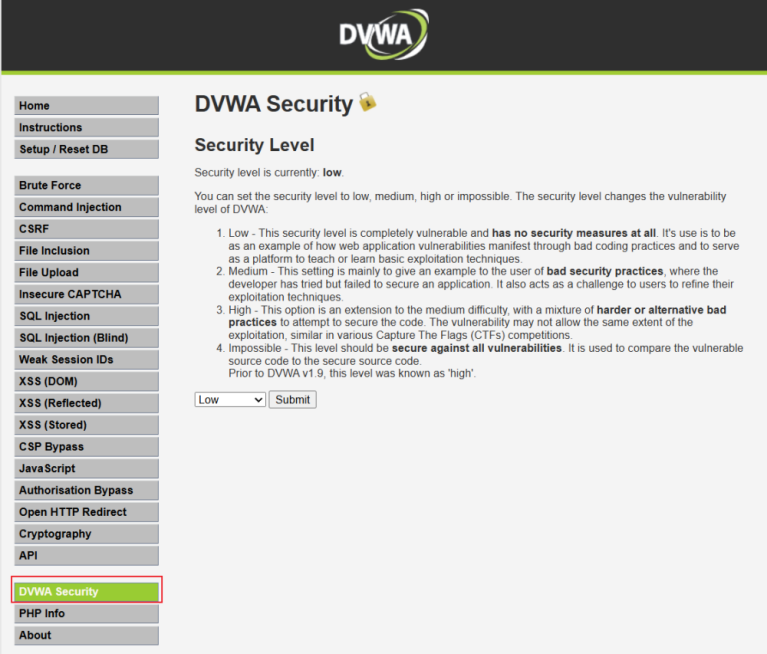

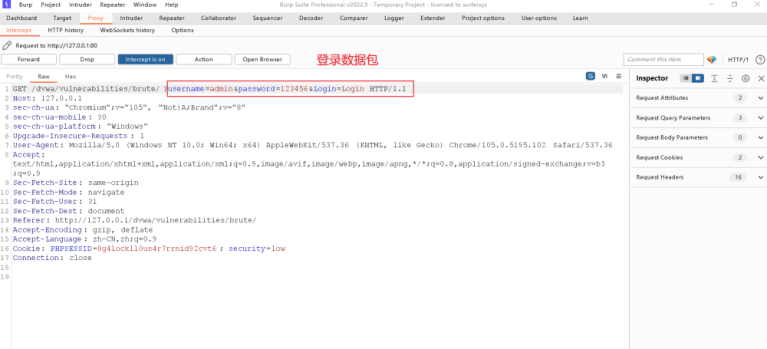

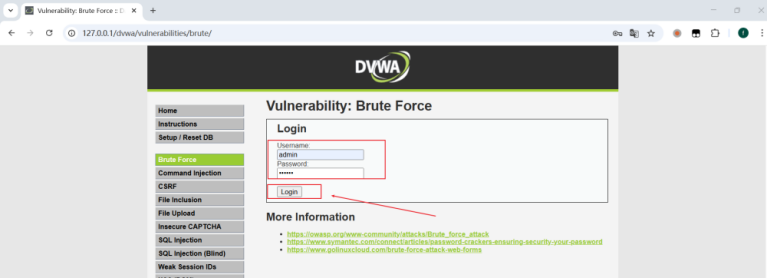

🔸 将 DVWA Security 设置为 Low 等级。

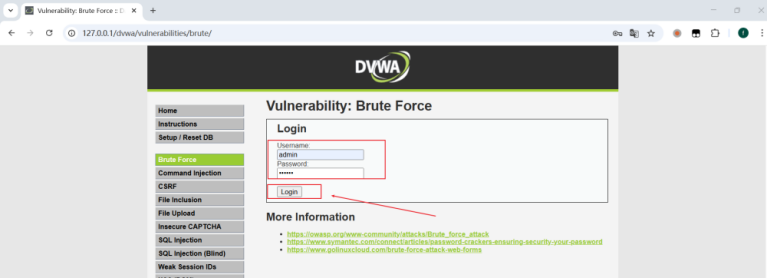

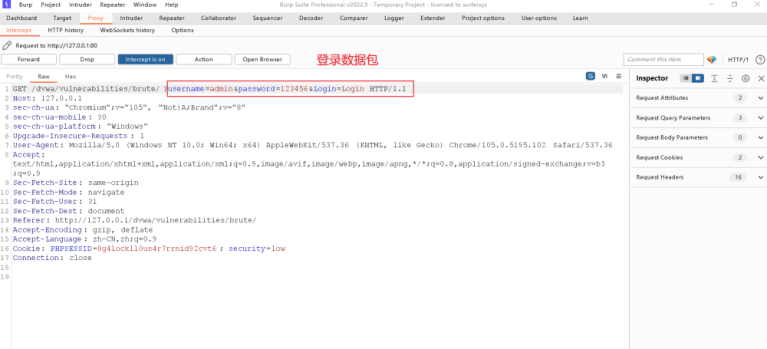

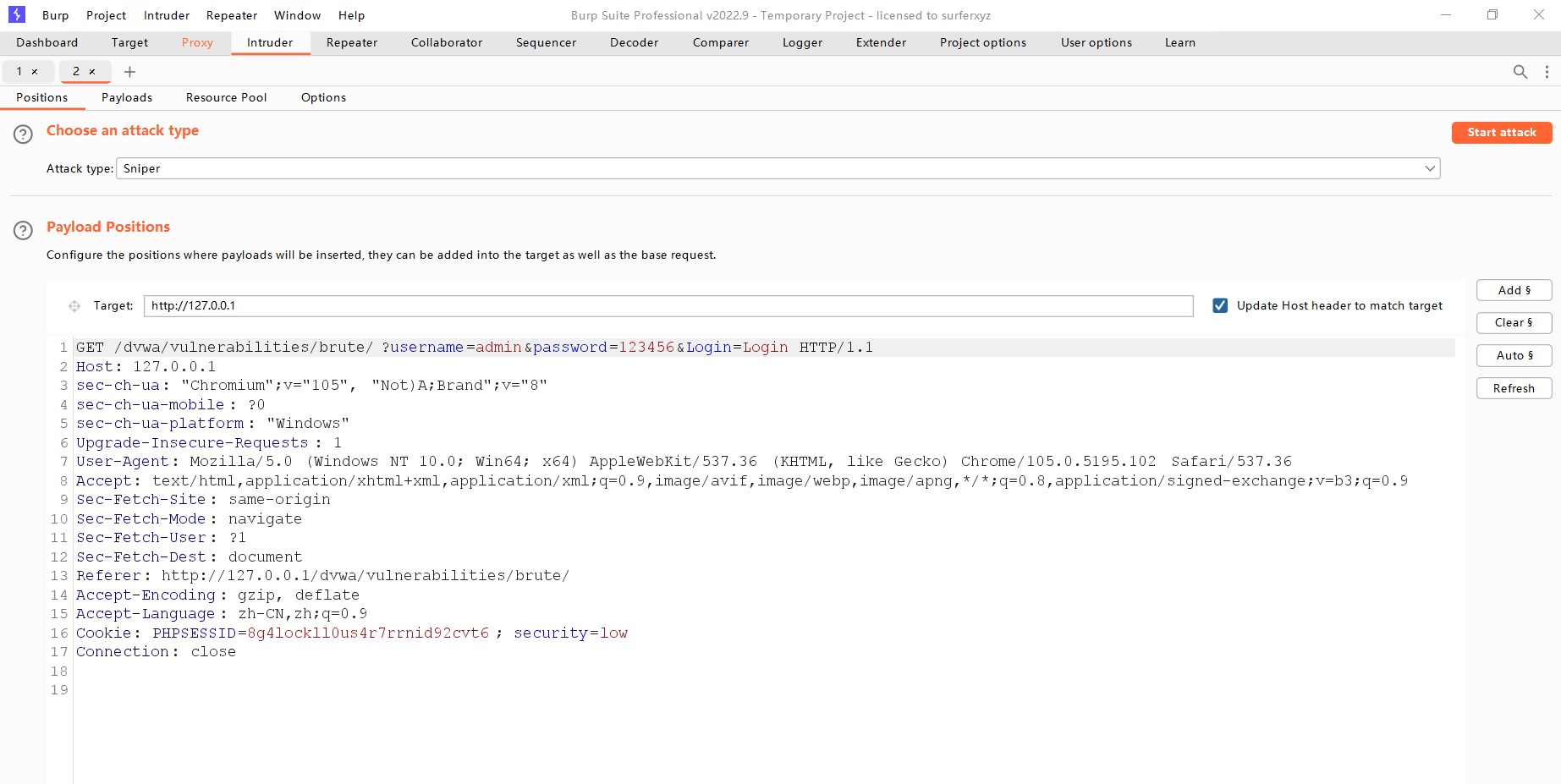

🔸 随意输入账号密码 admin\123456 后提交登录。

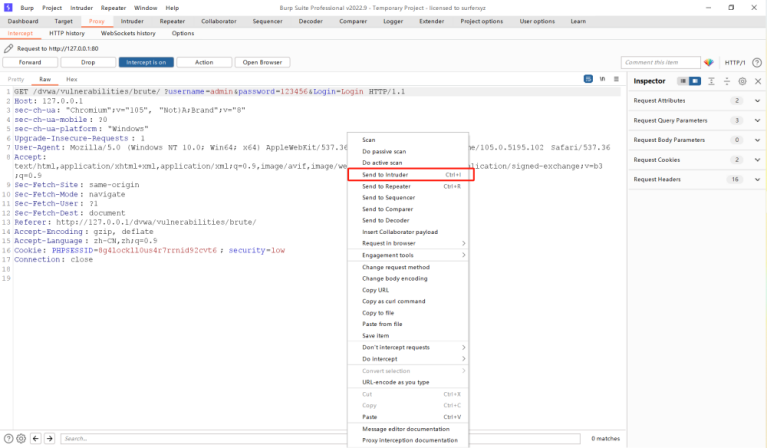

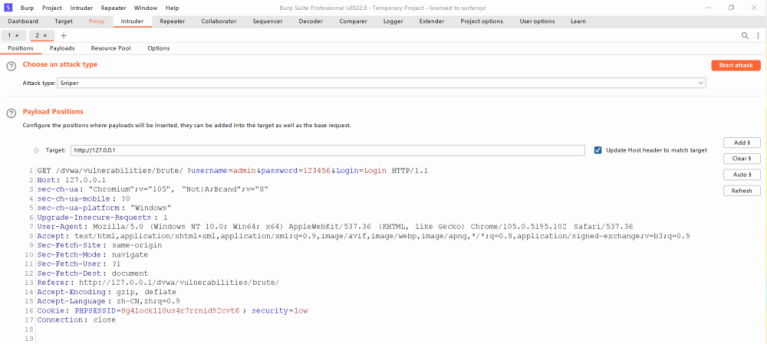

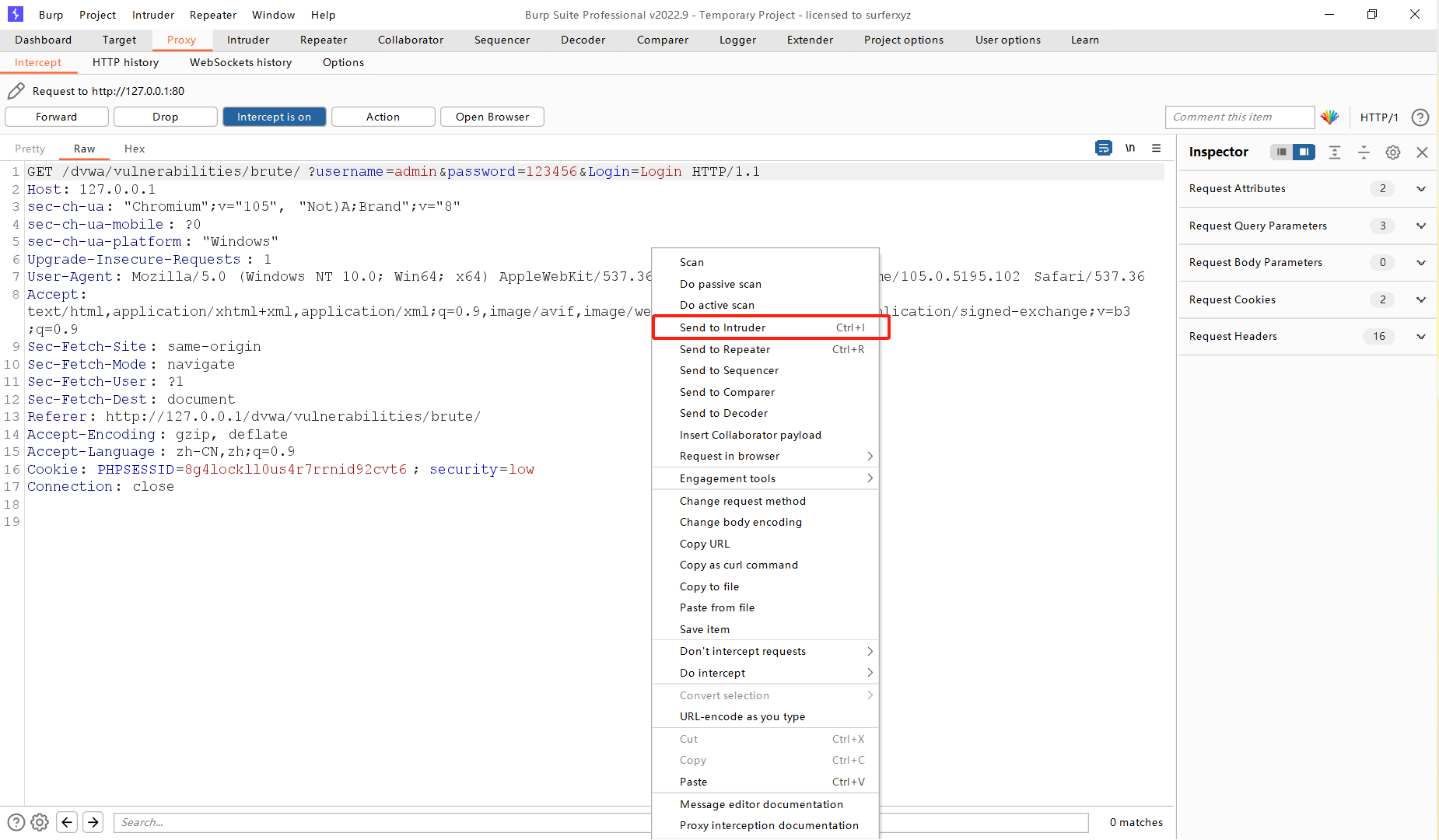

🔸 右键点击数据包,选择发送到 Intruder 模块。

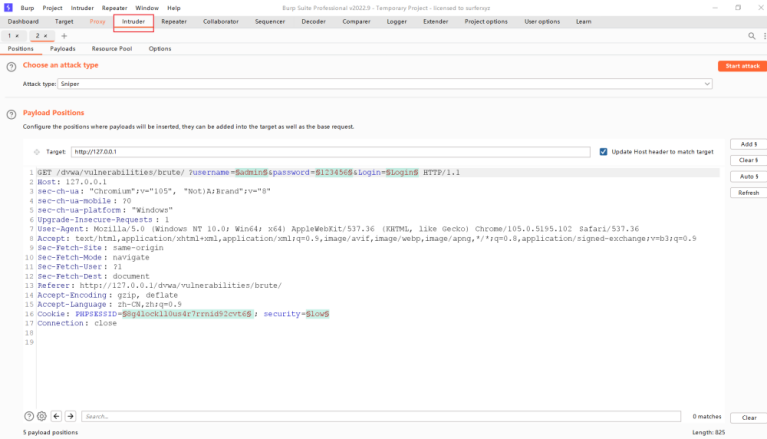

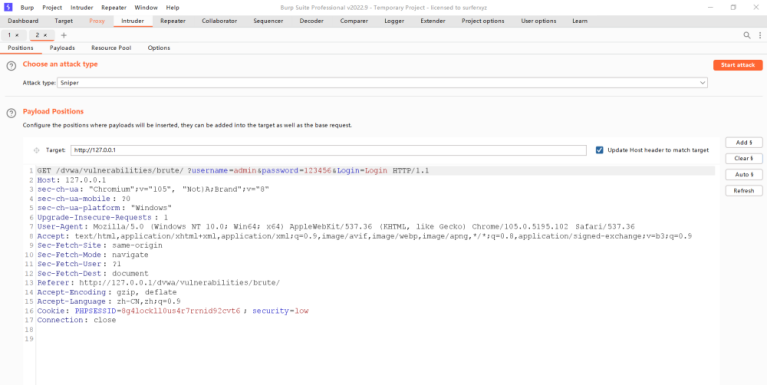

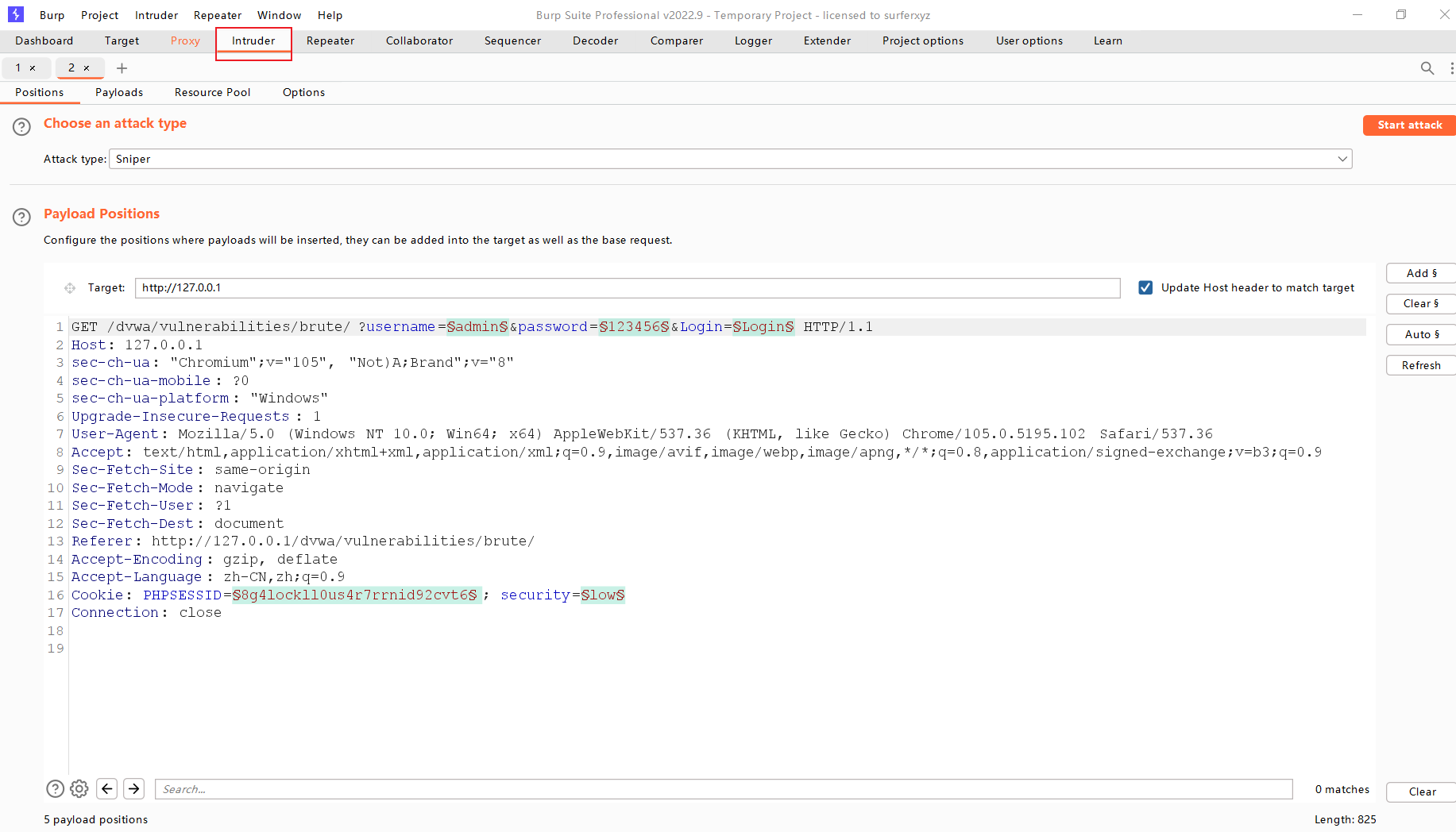

🔸 切换至 Intruder 模块,在 Burp Suite 界面点击Intruder选项卡。

🔸 点击 Clear §,清除默认标记,去除不必要的标记。

🔸 点击 Add§ 添加变量,并设置爆破模式。

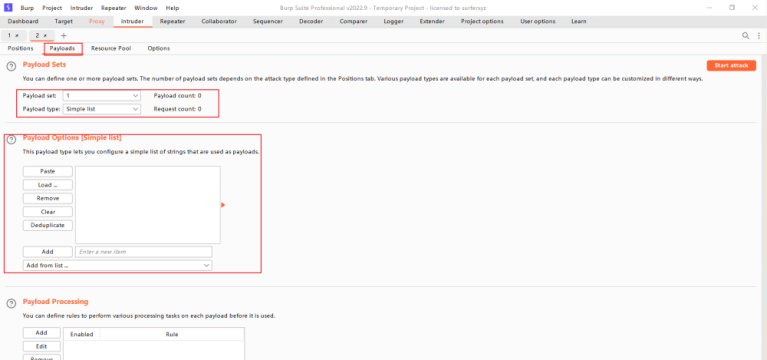

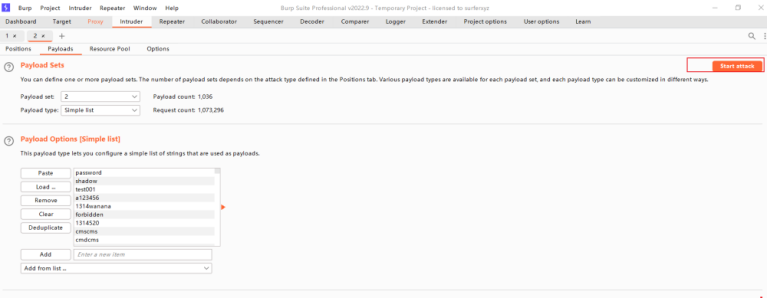

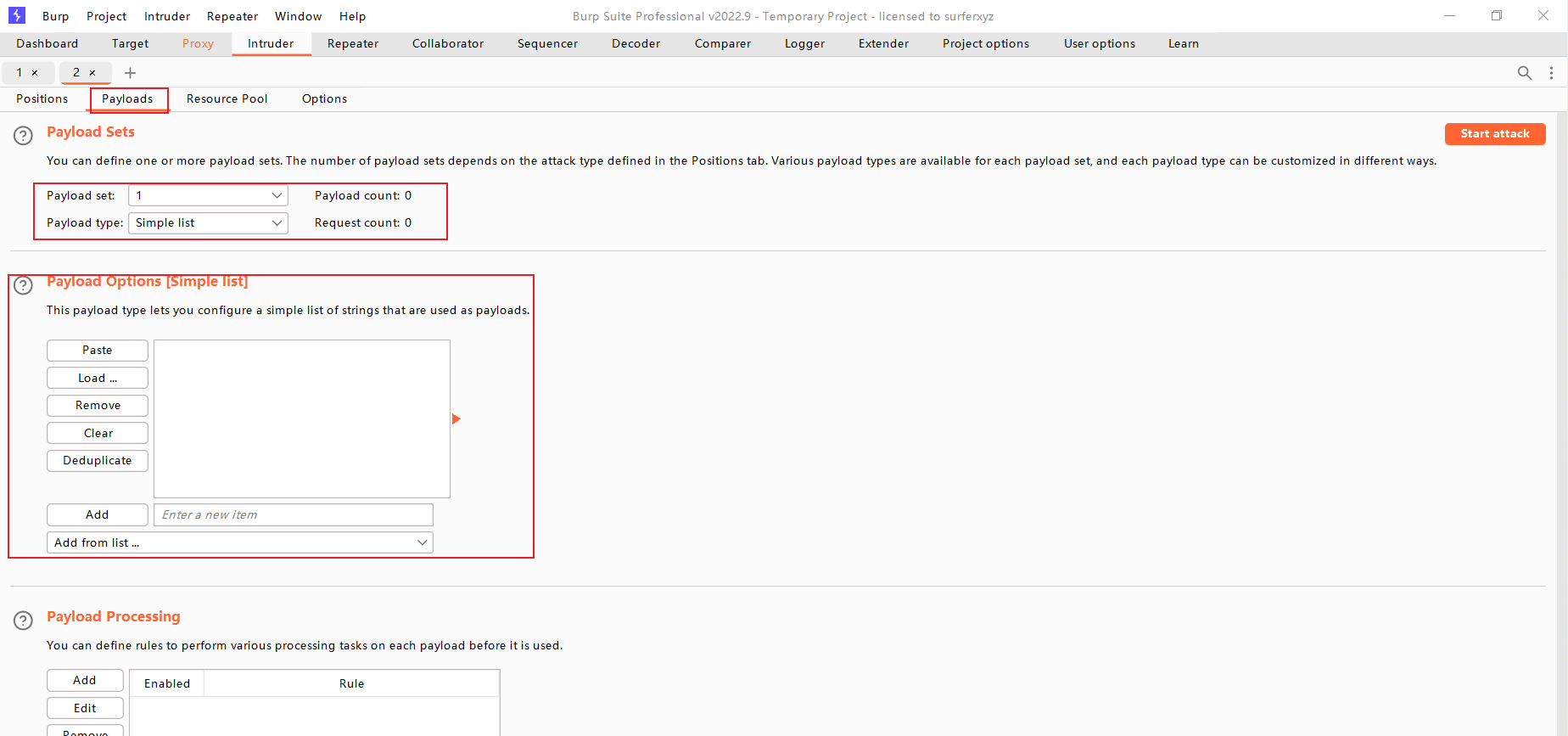

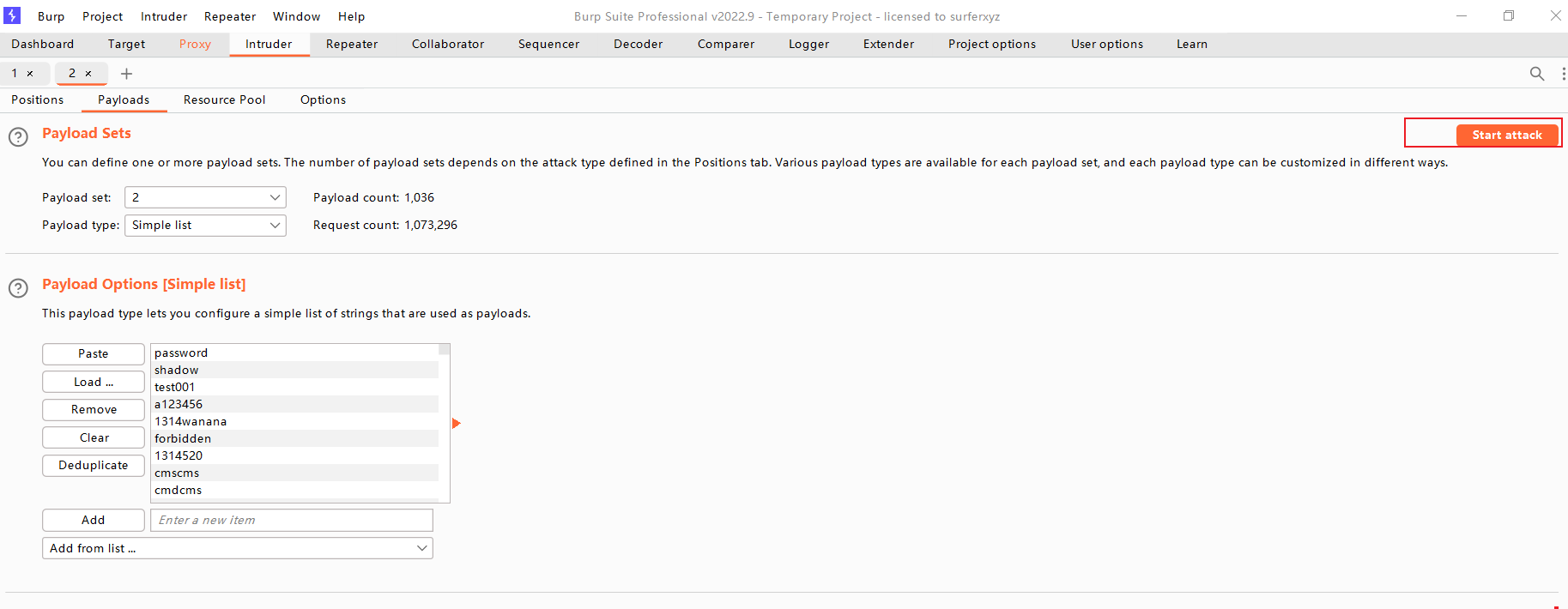

🔸 分别设置 username 为变量 1 、password 为变量 2 ,添加 playload 字典并载入

🔸 其它设置(线程,重定向等等)默认即可

🔸开始攻击

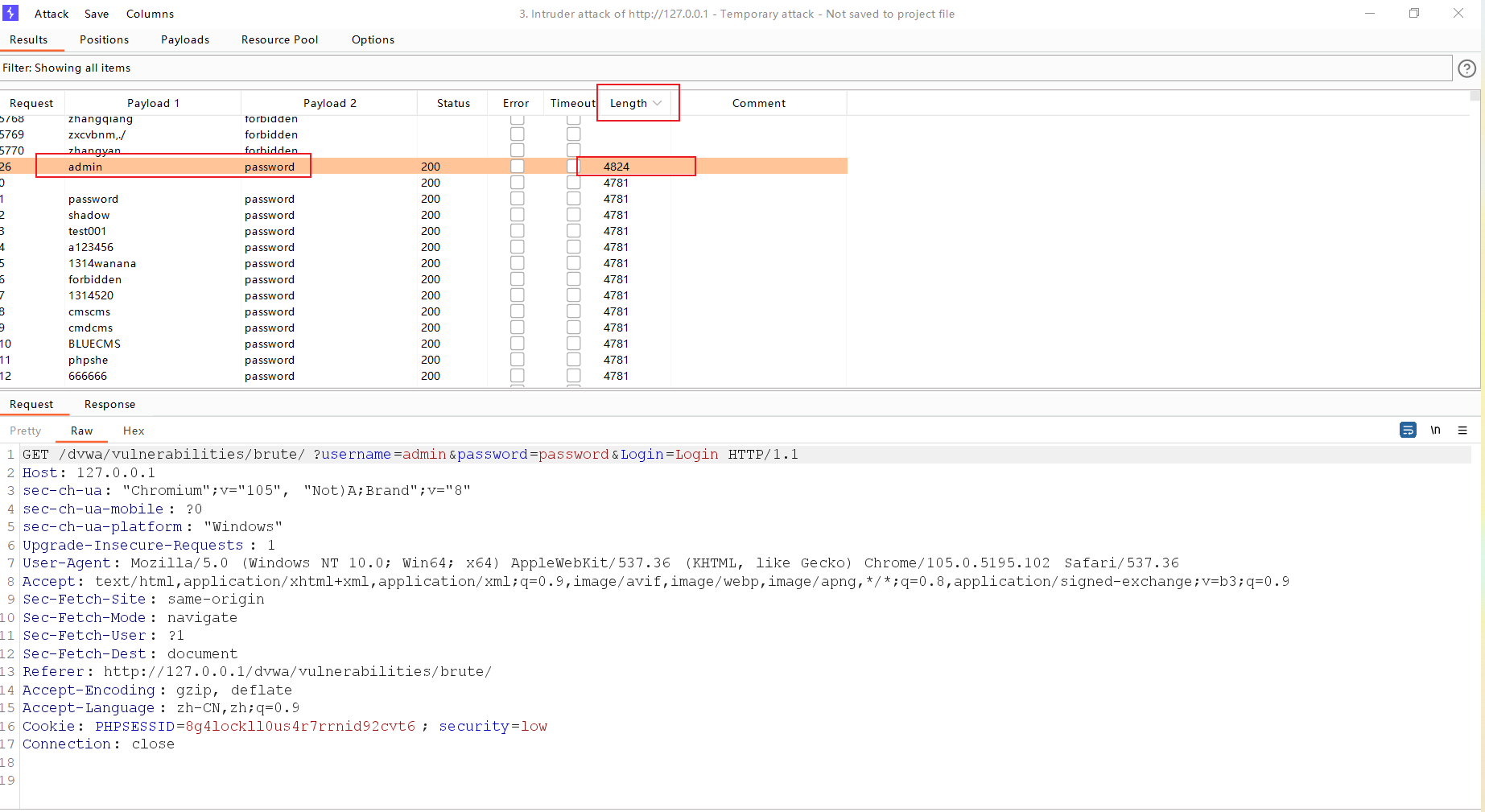

🔸 筛选爆破长度,爆破失败时长度一致,成功则与失败长度不同

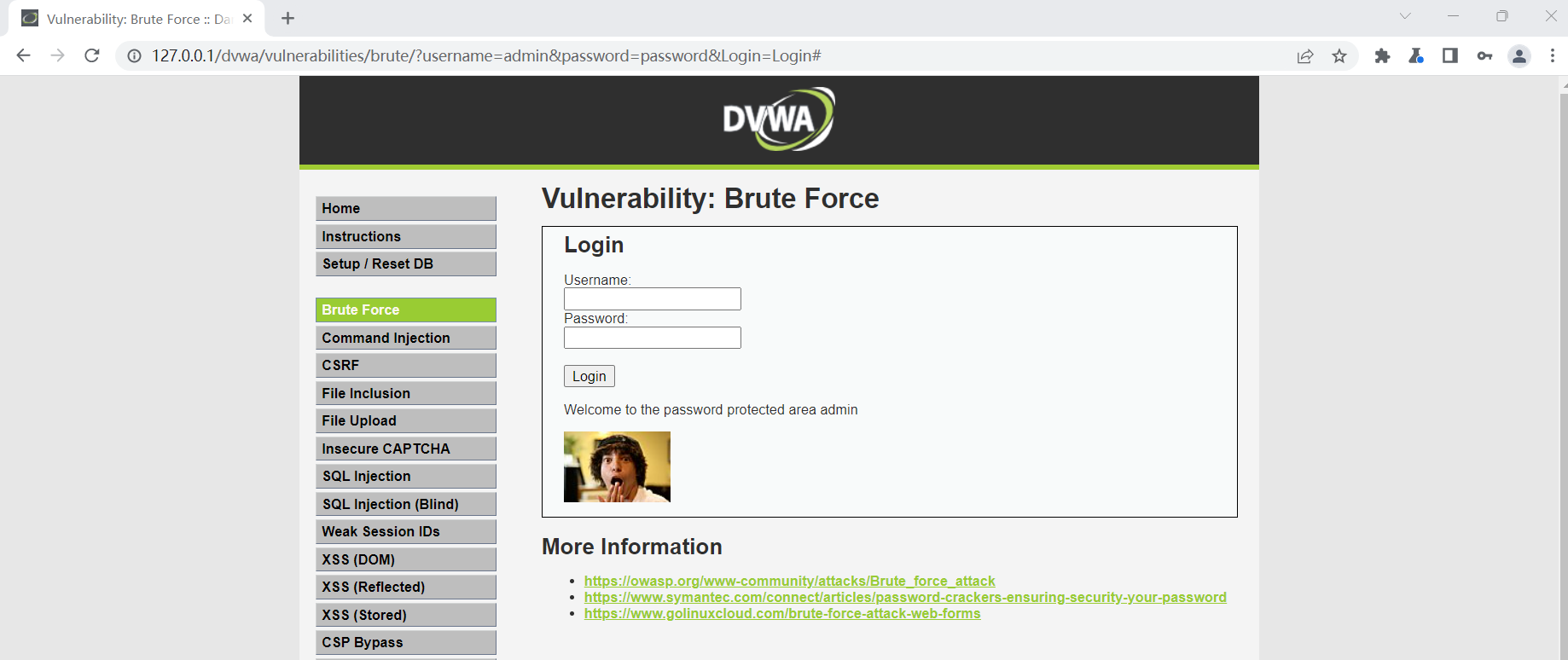

🔸 爆破成功,账户密码为:admin/password

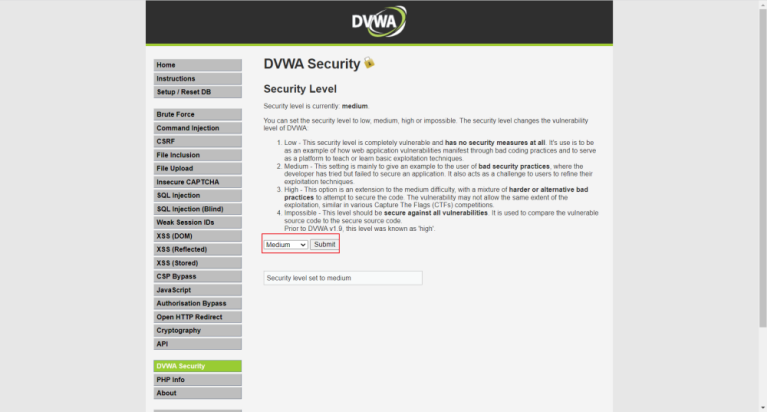

🎯 Medium 等级

🔸 将 DVWA Security 设置为 Medium 等级。

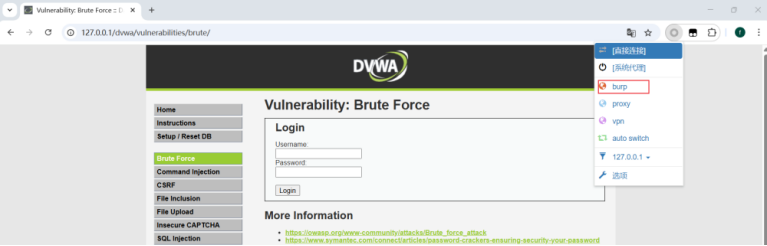

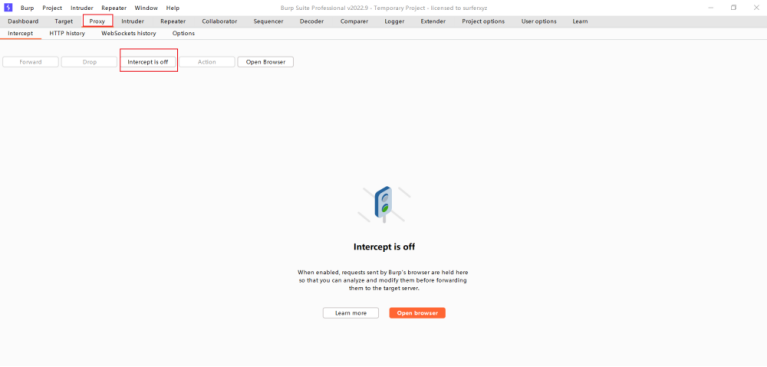

🔸 设置代理,使用 burpsuite 抓取数据包。

🔸 输入账号密码 admin\123456 提交登录。

🔸 右键点击数据包,发送到 Intruder 模块。

🔸 在 Burp Suite 界面切换到 Intruder 模块,点击Intruder选项卡。

🔸 点击 Clear § 清除默认标记,去掉不必要的标记。

🔸 点击 Add§ 添加变量,并设置爆破模式。

🔸 username 为变量 1 、password 为变量 2 ,添加 playload 字典并载入。

🔸 开始攻击

🔸 筛选爆破长度,依据失败长度一致,成功则不同的规则筛选。

🔸 爆破成功,账户密码:admin/password

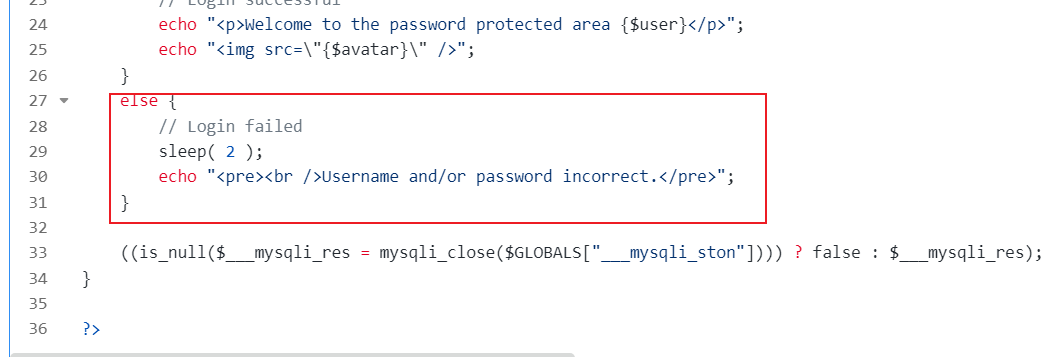

💻 Medium 源码分析

if( isset( $_GET[ 'Login' ] ) ) { |

🔸 中级与低级区别不大,源码针对爆破设置了 2 秒延时防御,但这种简单延时难以有效阻止自动化爆破。

🎯 High 等级

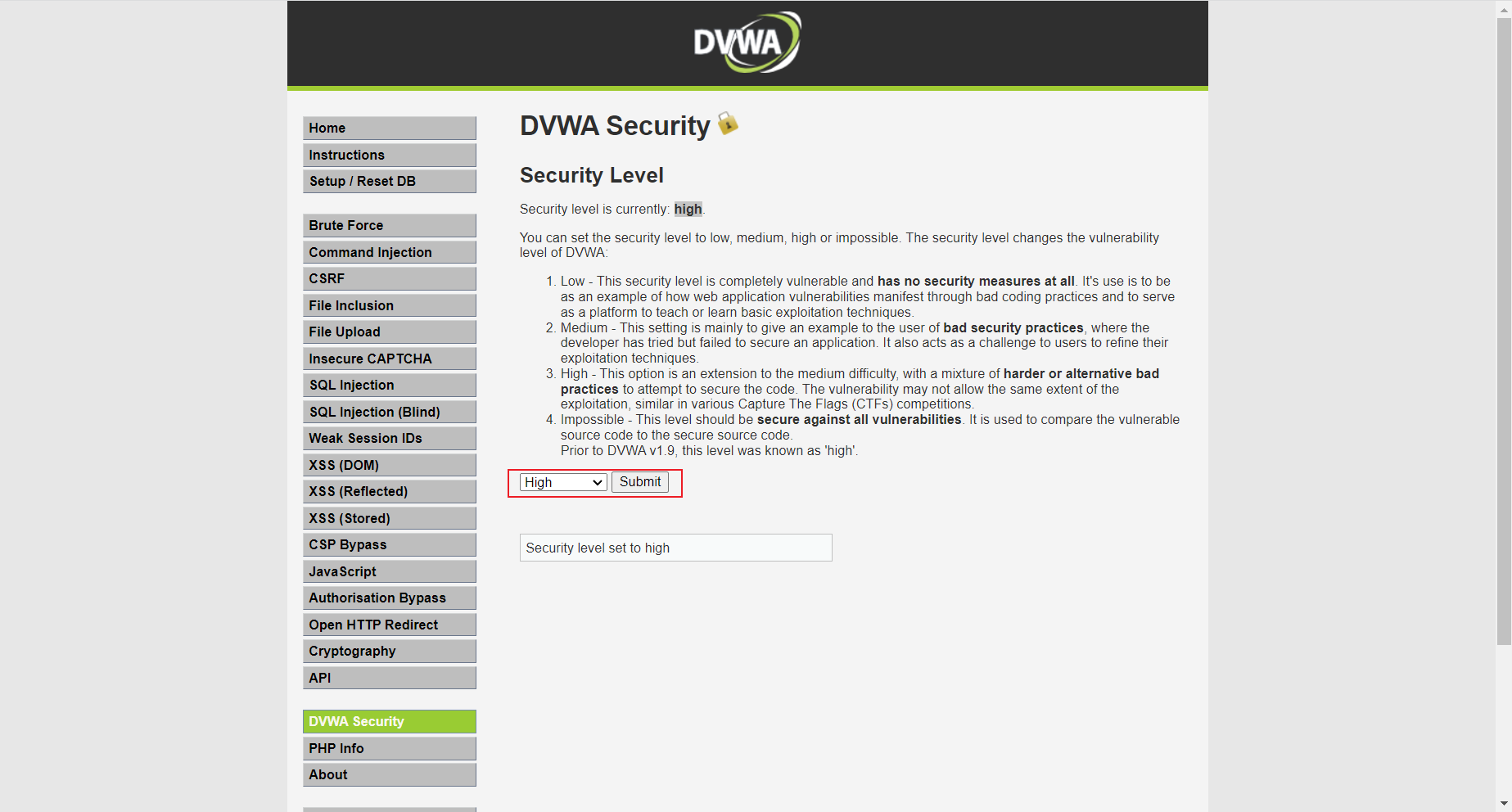

🔸 将 DVWA Security 设置为 High 等级。

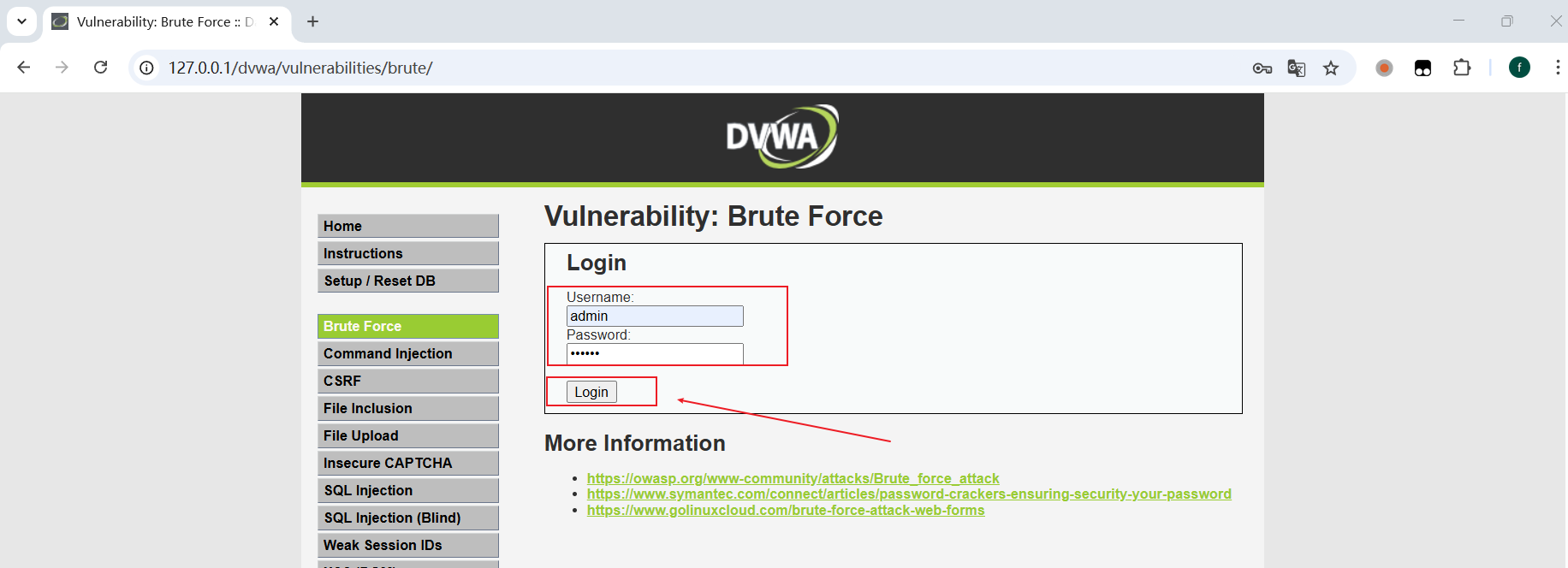

🔸 输入账号密码 admin\123456 提交登录。

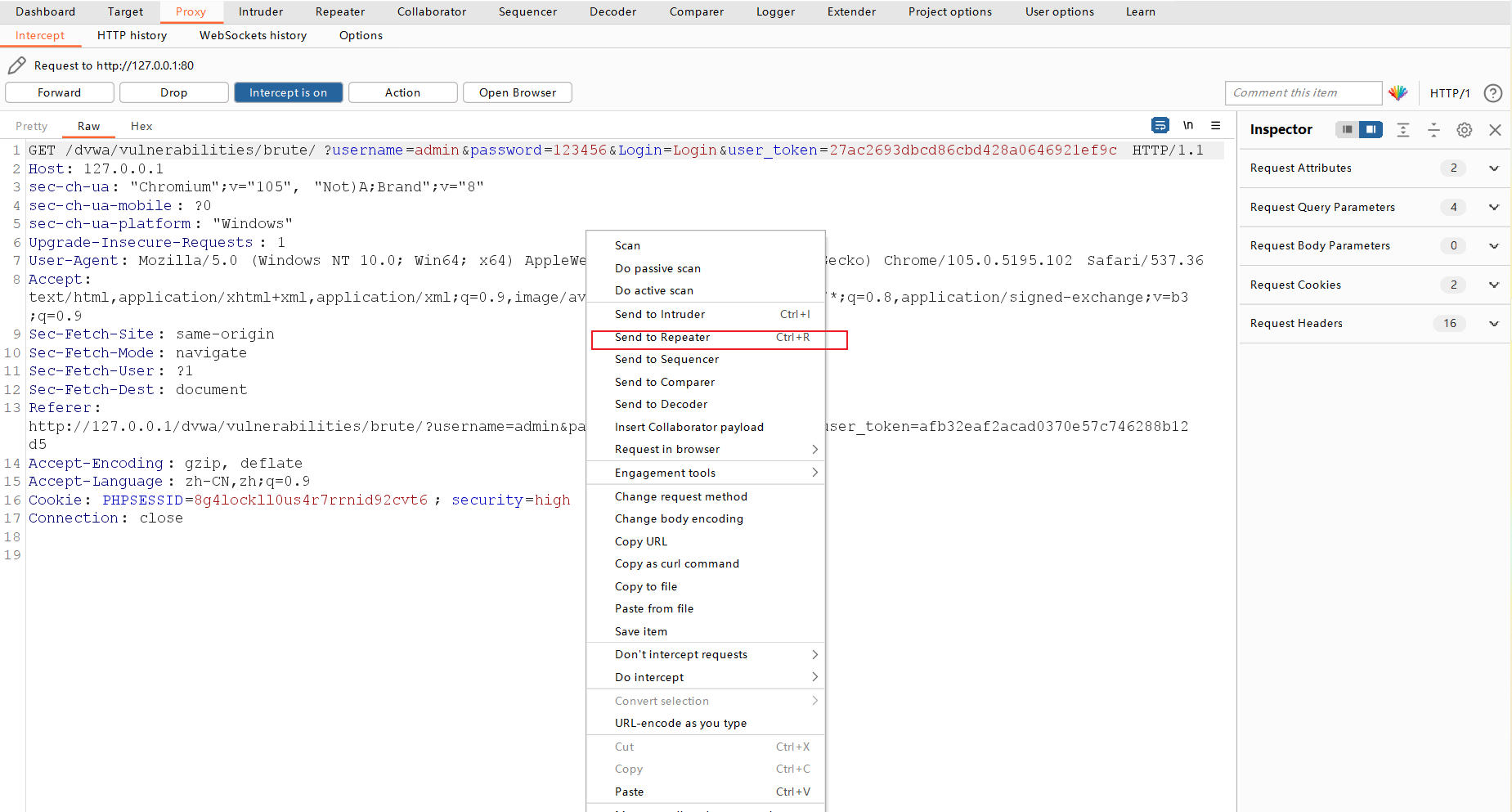

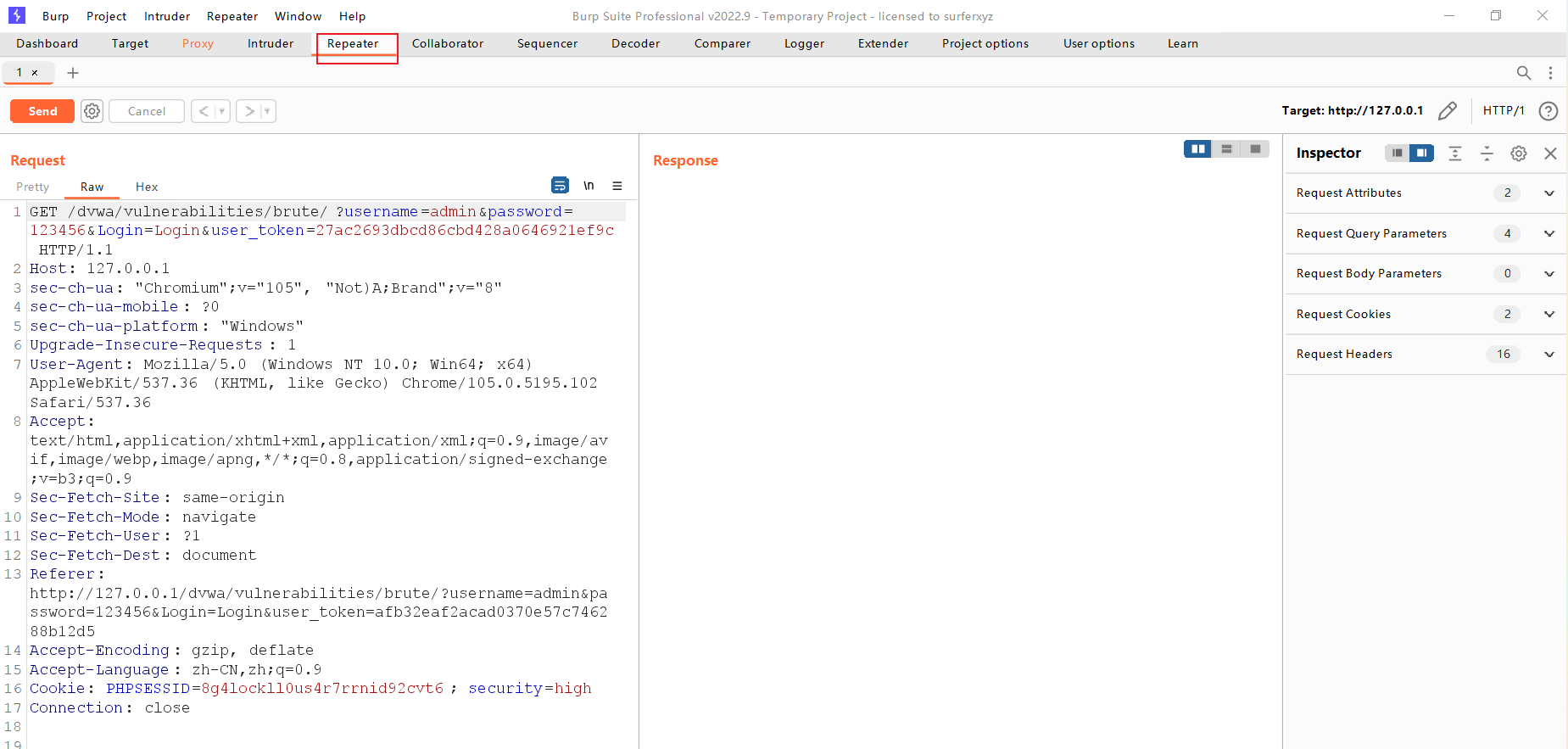

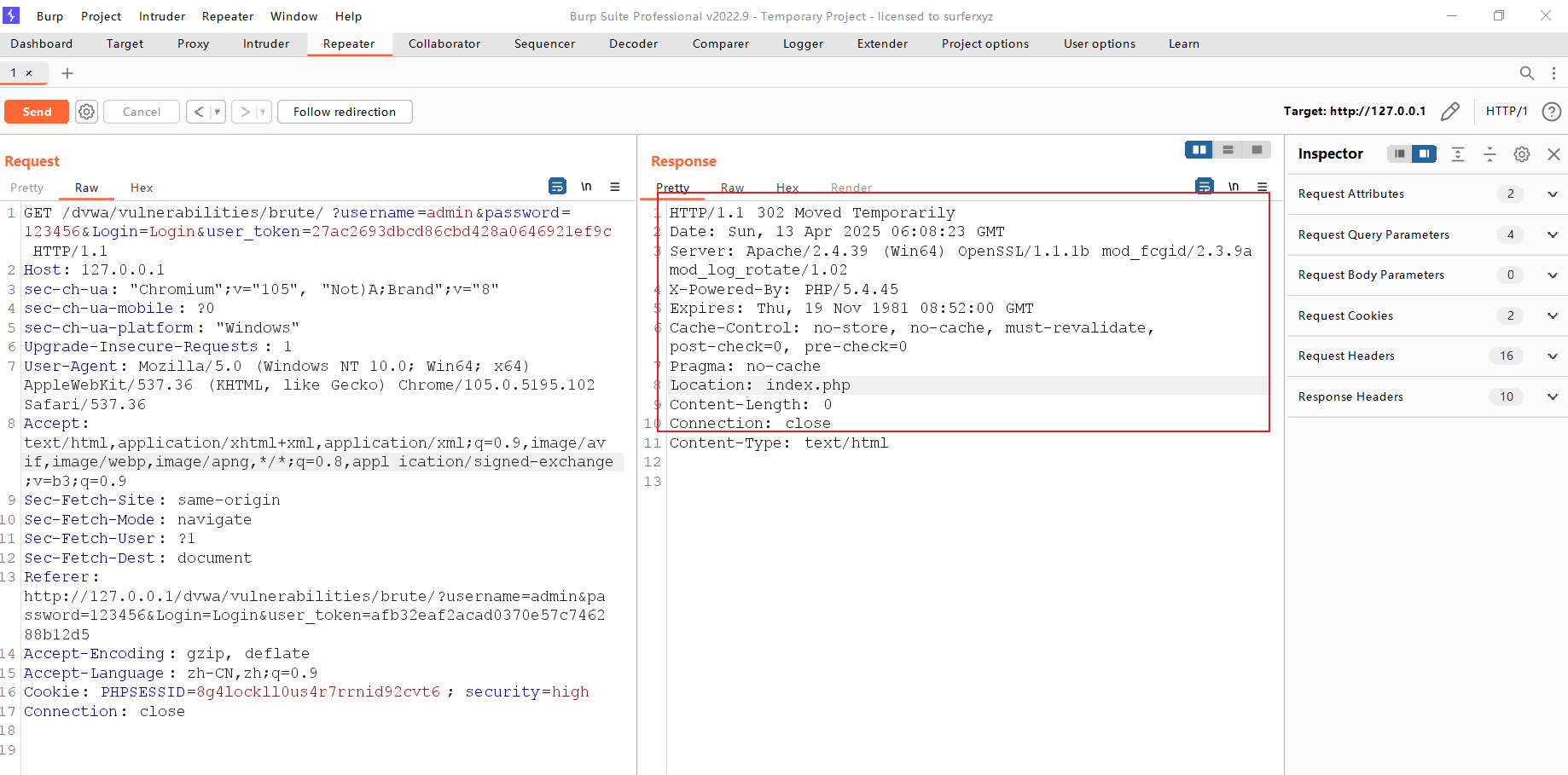

🔸 发送到重放 Repeater 模块。

🔸 点击发送 2 次后出现 302 状态。

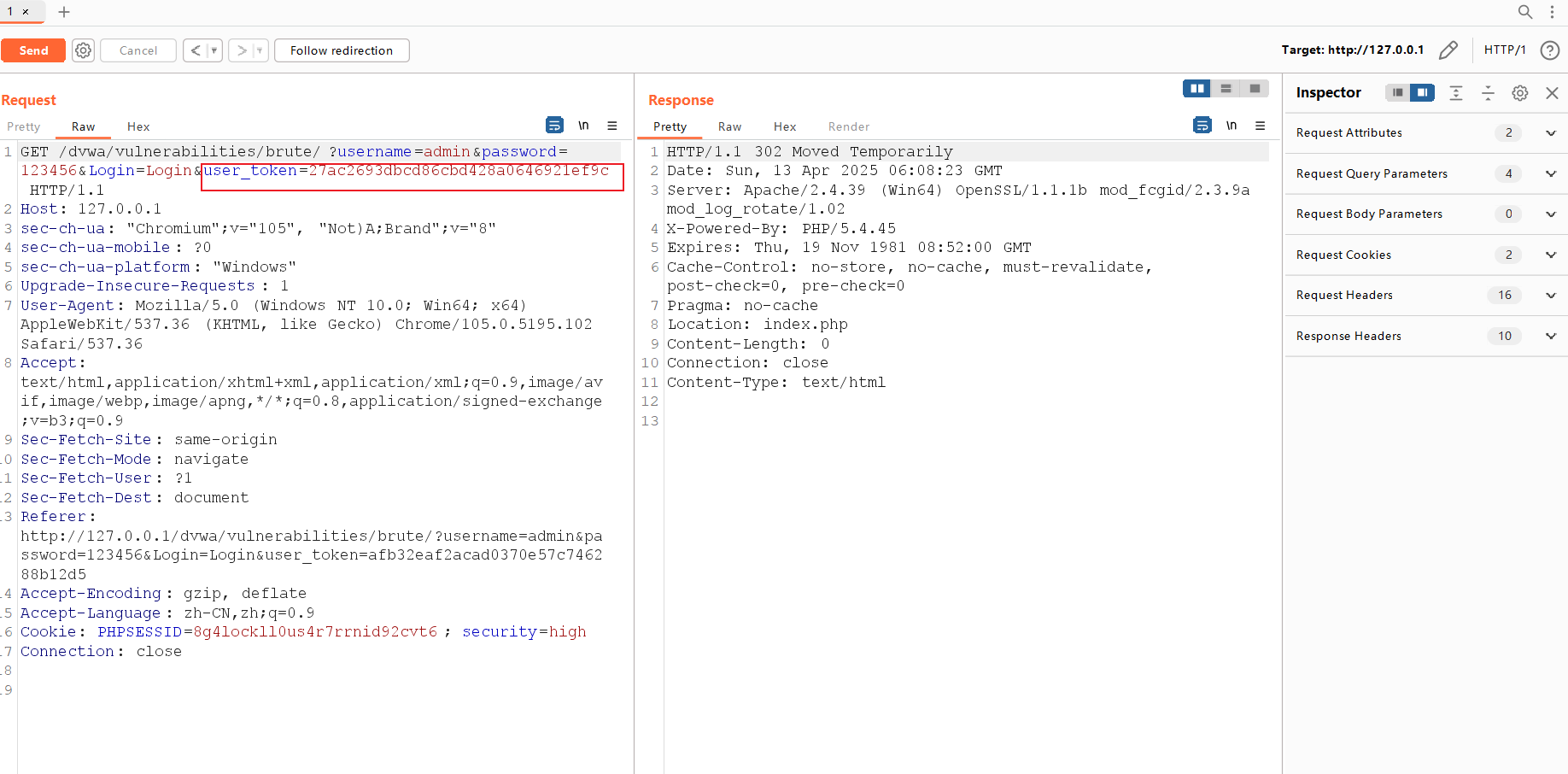

🔸 查看数据包,发现 user_token,若 token 不正确,请求将被直接拒绝。

🔸 登录时服务器先获取并验证 token ,正确后再判断账号密码。

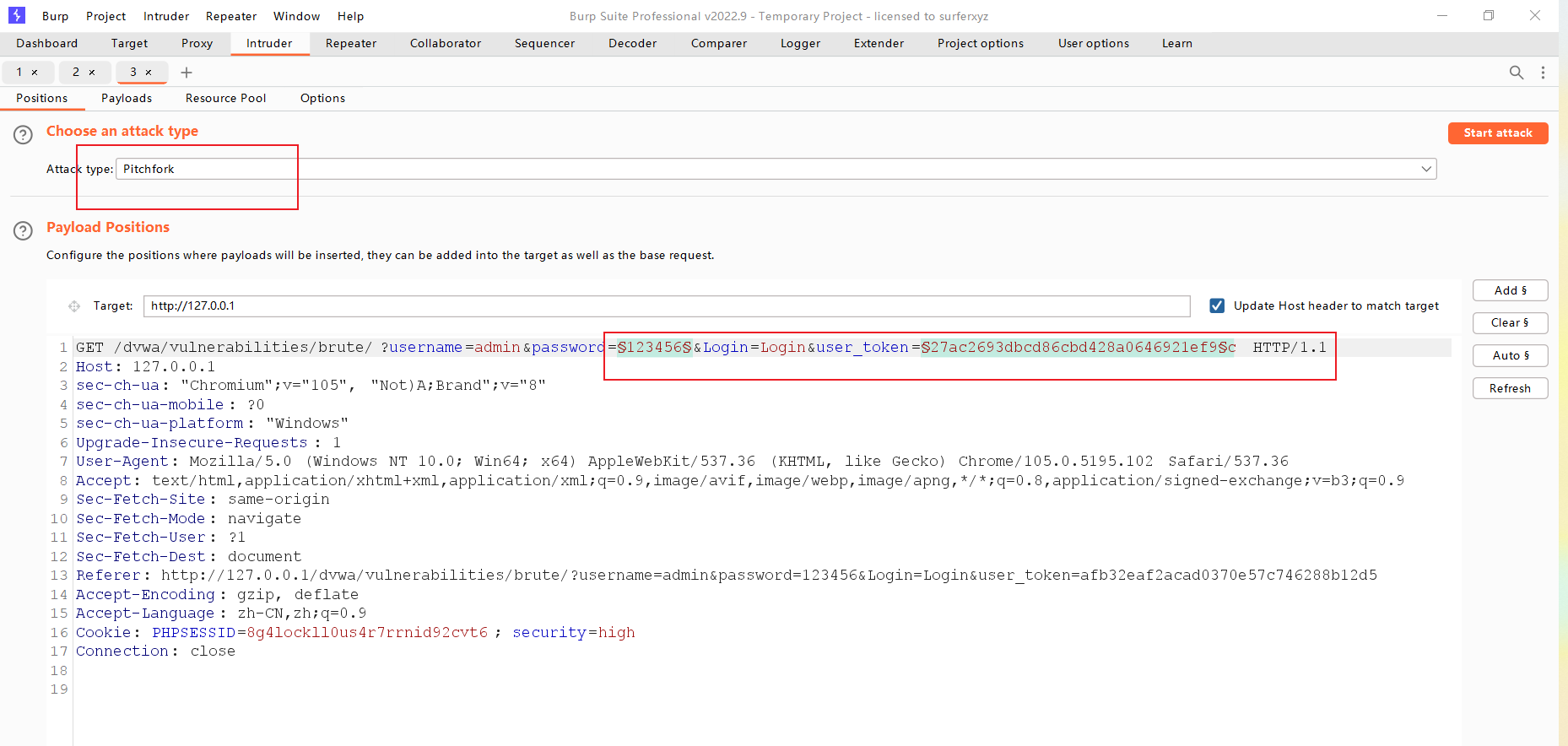

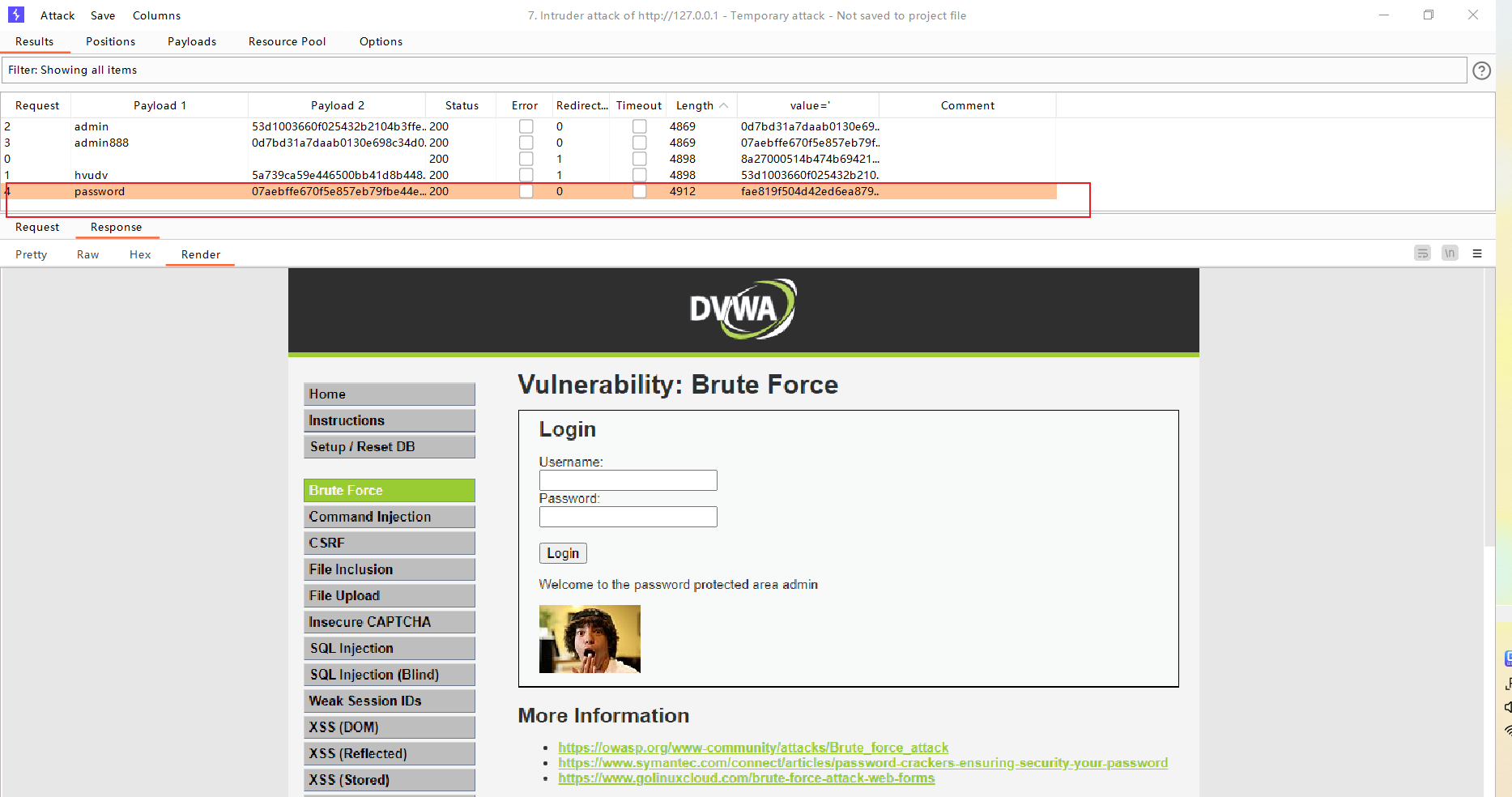

🔸 绕过 token 操作:发送到 Intruder 模块,添加 password 为变量 1 、user_token 为变量 2 ,选择 Pitchfork 攻击模式。

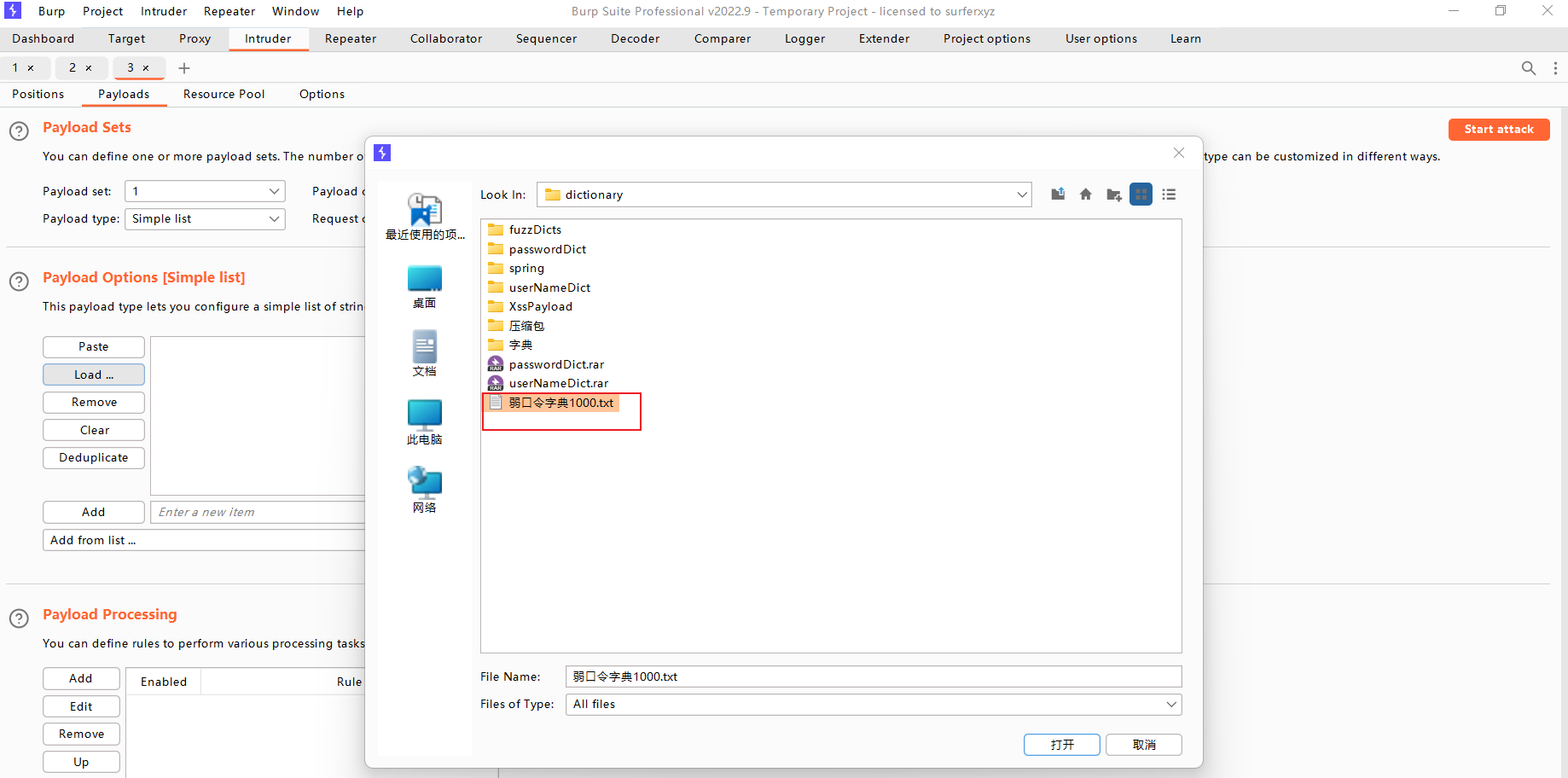

🔸 设置 payloads 变量 1 ,添加密码字典。

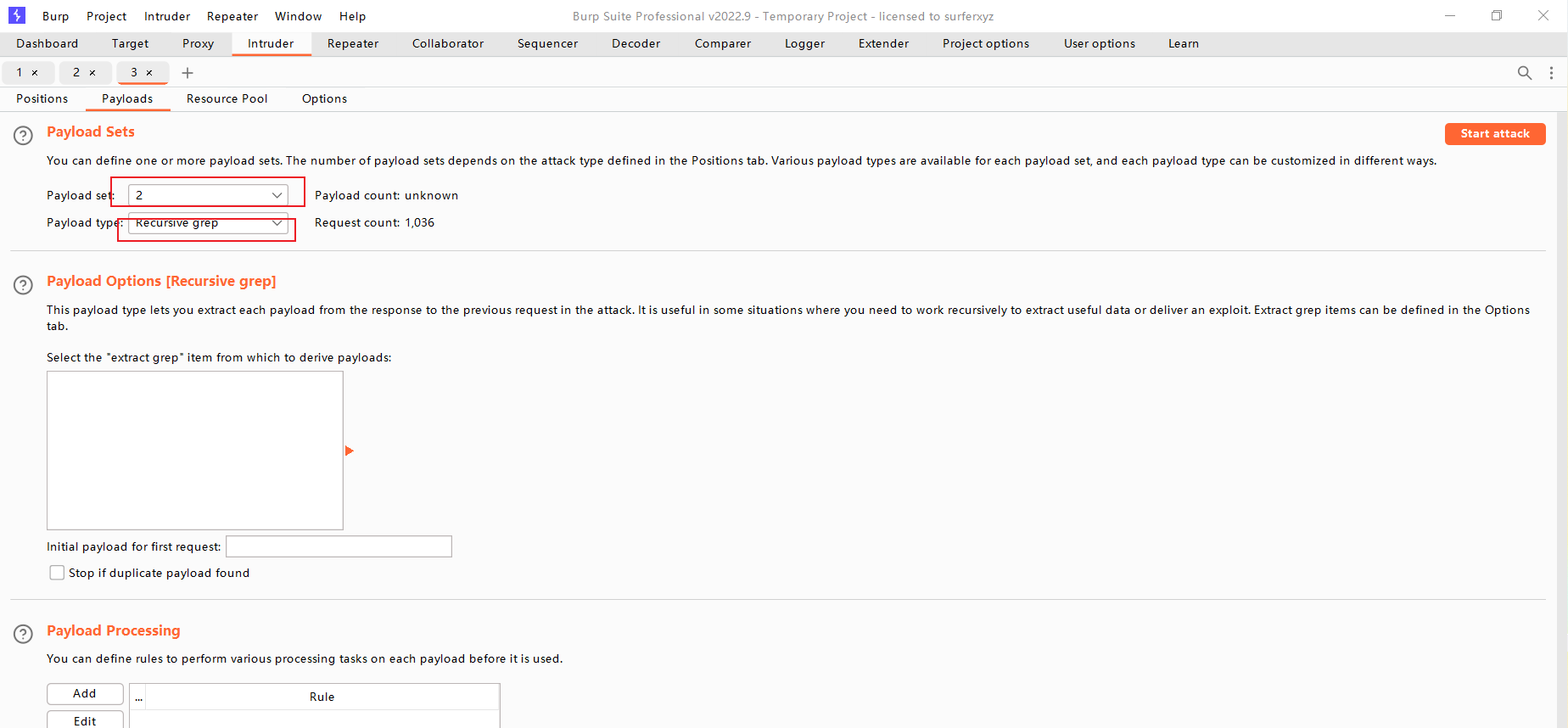

🔸 将 playload2 设置为 token 位置,选择 Recursive grep 递归提取。

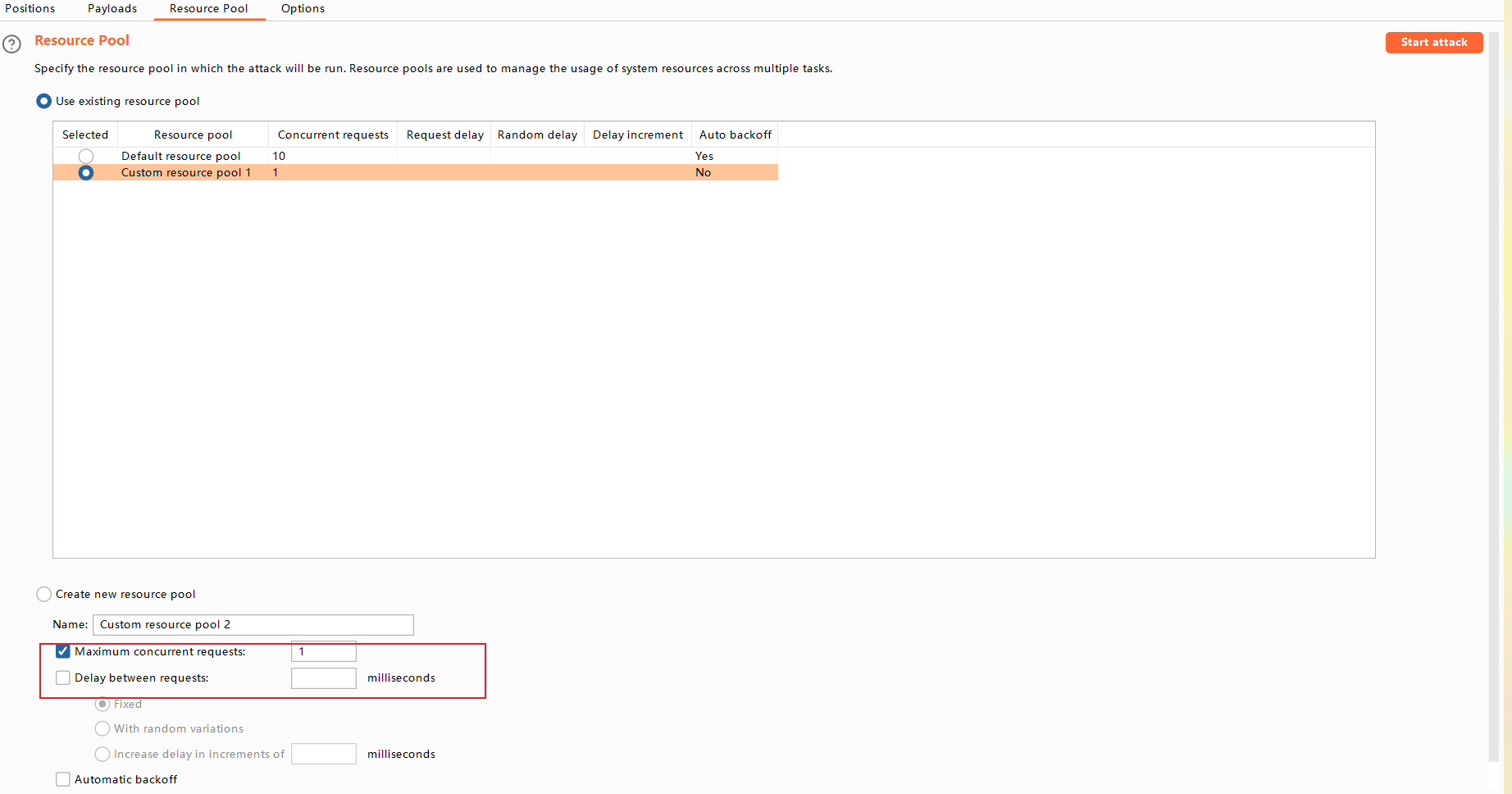

🔸 设置发送线程为 1

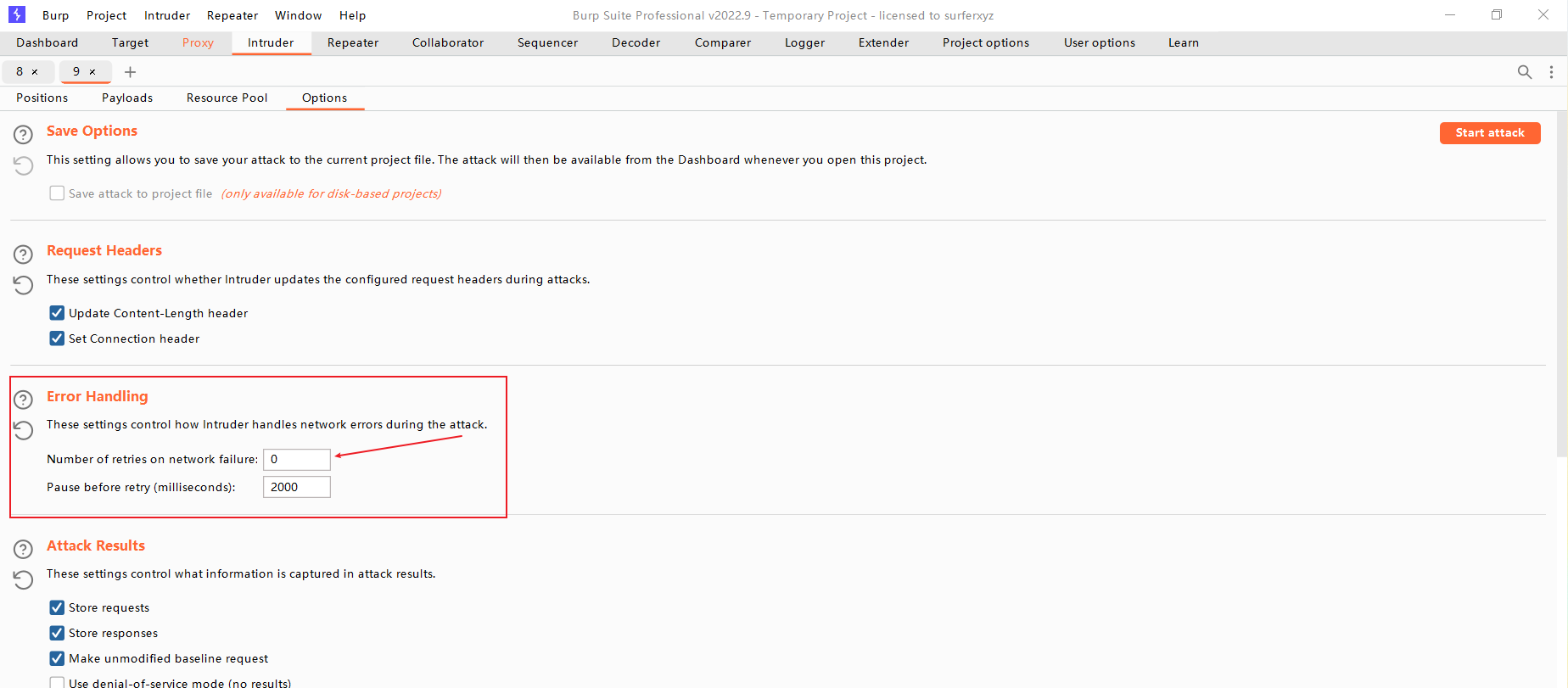

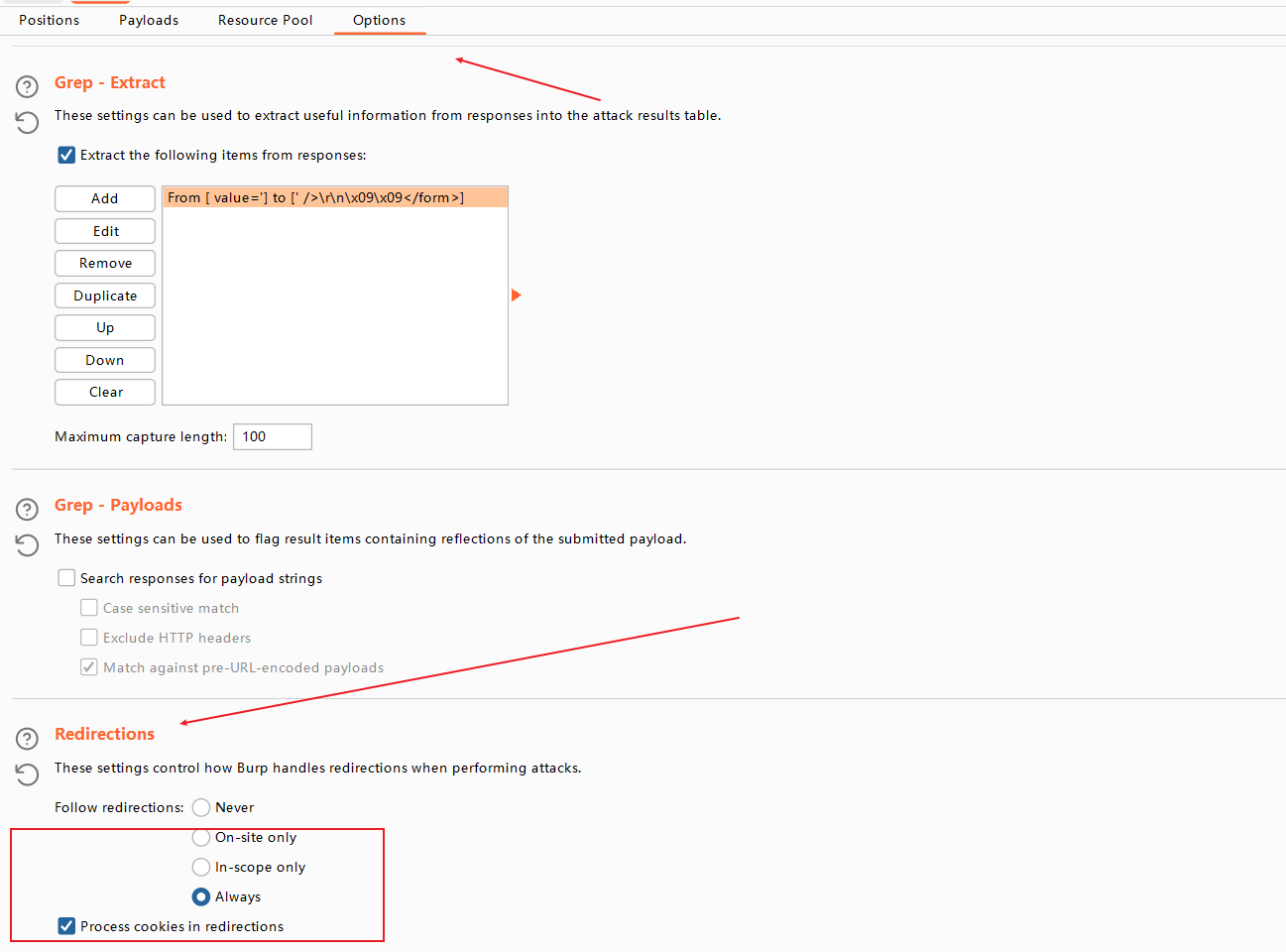

🔸 在模块的 options 下,将 Error Handling 的网络重试次数设为 0 ,避免 token 错位

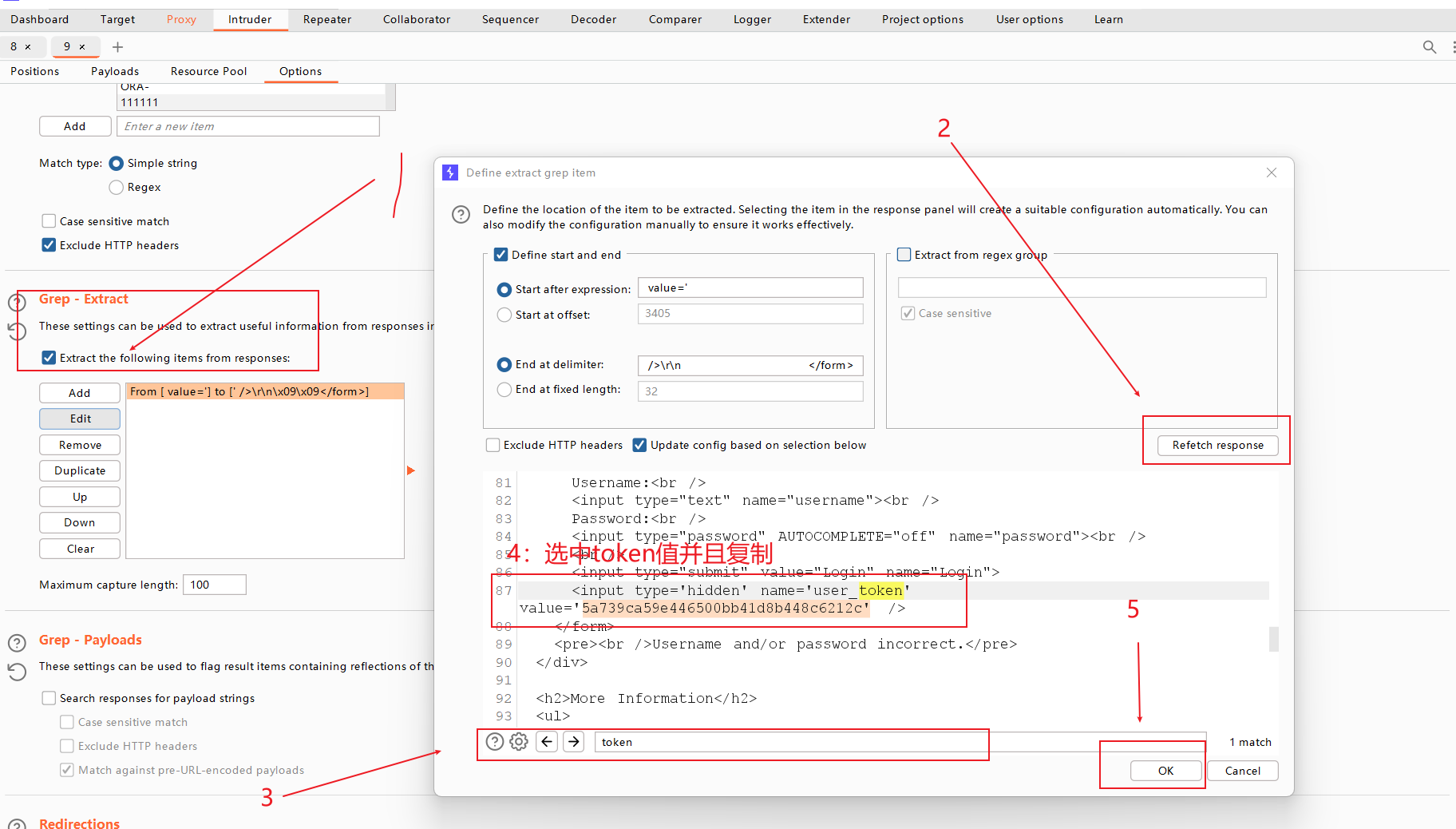

🔸 在 Options 模块下,点击 Grep - Extract 的 Add 进行添加

🔸 在 Options 模块下设置 Redirections 重定向

🔸 完成爆破

申明:

本博客所分享内容仅用于网络安全技术讨论,切勿用于违法途径

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法